« Kapeka », un nouveau logiciel malveillant du renseignement russe, a été repéré

Un malware développé par un groupe lié aux renseignements russes a été détecté en Estonie. Ce programme informatique ciblerait également l’Ukraine et d’autres pays d’Europe de l’Est.

Les services de renseignement russes continuent d’infiltrer les réseaux européens. Ce 17 avril, la société de cybersécurité WithSecure a révélé sur son blog l’existence d’un nouveau malware conçu par les renseignements russes et baptisé « Kapeka ». Il s’agirait d’une porte dérobée, d’une porte cachée, conçue pour donner un accès discret aux ordinateurs ciblés, afin de les espionner ou d’installer d’autres programmes malveillants. Il y a de fortes chances que des versions précédentes de cette porte dérobée aient été utilisées pour déployer un ransomware.

Kapeka a été découvert pour la première fois à la mi-2023 dans le système d’une entreprise estonienne. Des informations sur cette menace ont été partagées avec Tallinn.

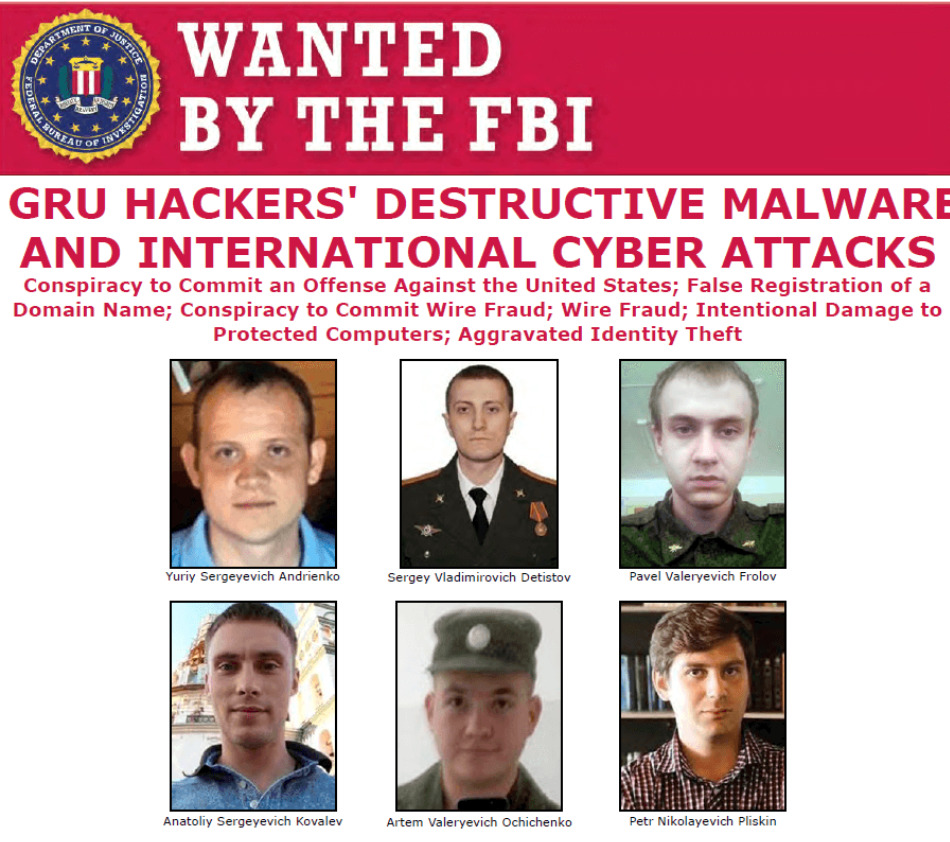

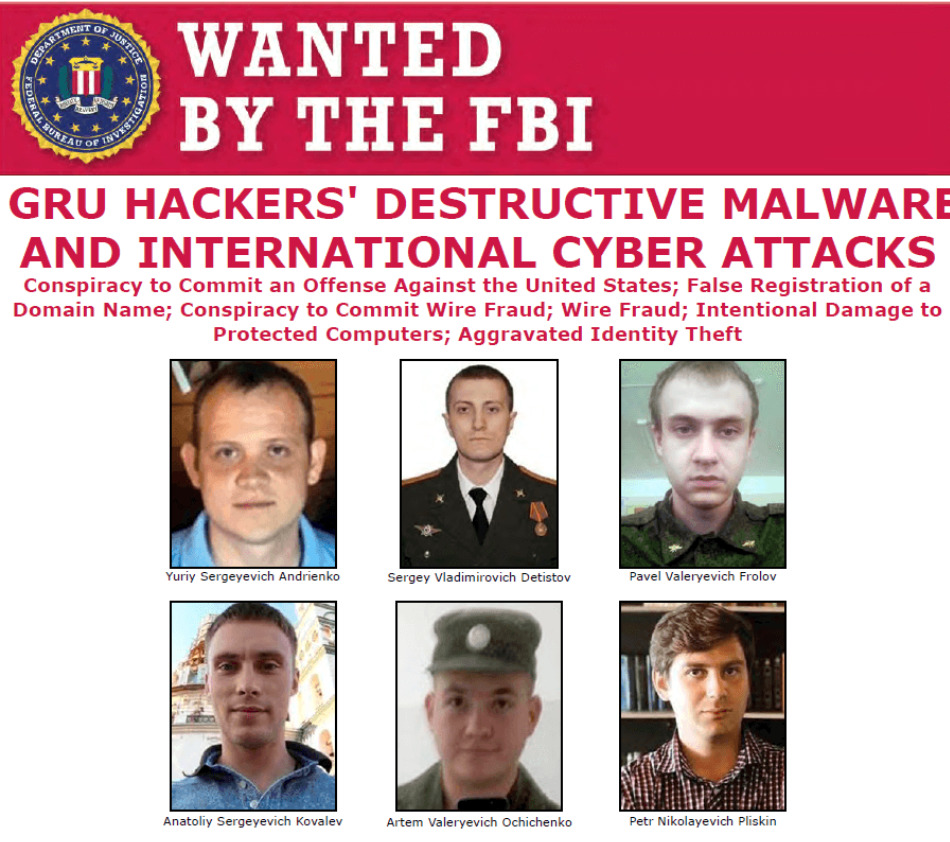

» Nous avons remarqué que ce type de backdoor était assez rare. En retraçant nos recherches et celles des équipes de Microsoft, nous avons remarqué des scripts similaires avec des programmes utilisés par Sandworm, un groupe lié aux renseignements russes, pour déployer des ransomwares sur des entreprises de logistique en Pologne, en Ukraine. », explique Mohammad Kazem Hassan Nejad, chercheur chez WithSecure.

Pourquoi déployer des ransomwares, couramment utilisés par les cybercriminels pour paralyser les systèmes et exiger des rançons ? » Sandworm est connu pour ses attaques destructrices. Plutôt que de lancer des wipers, des logiciels programmés pour tout détruire, les pirates informatiques sèment le doute sur leur identité en utilisant des outils cybercriminels. », commente le cyber spécialiste.

Sandworm est à l’origine de cyberattaques historiques, telles que celles contre le réseau énergétique ukrainien, les Jeux olympiques d’hiver en Corée du Sud et l’espionnage de la Cour pénale internationale.

Les mêmes types de cyberattaques trouvées en Ukraine

Une fois déployée, cette porte dérobée collecte des informations sur la machine infectée et son utilisateur. Il peut également lancer d’autres programmes et mettre à jour ses propres fonctionnalités, permettant aux pirates d’infecter d’abord une série de cibles et de ne publier une version plus complète que si la victime est jugée de grande valeur.

Selon le rapport, le développement de Kapeka fait suite à la guerre en cours en Ukraine » où les victimes ont été détectées « . La porte dérobée a probablement déjà été utilisée dans des attaques destructrices, notamment contre des entreprises d’Europe centrale et orientale, qui ont été fortement ciblées par les services de renseignement russes depuis l’invasion de l’Ukraine en février 2022.

Abonnez-vous gratuitement à Artificielles, notre newsletter sur l’IA, conçue par des IA, vérifiée par Numerama !

:quality(70):focal(2625x2270:2635x2280)/cloudfront-eu-central-1.images.arcpublishing.com/liberation/ON4CIUDMXNAL5PEZYRCMOTJJBI.jpg?w=390&resize=390,220&ssl=1)