L’entreprise israélienne, spécialisée dans la criminalistique et l’exploitation des données des téléphones portables, se vante de pouvoir débloquer tous les iPhone. Mais elle n’est plus en mesure de lancer des attaques par force brute sur les iPhone 12 et modèles ultérieurs, lancés depuis 2020.

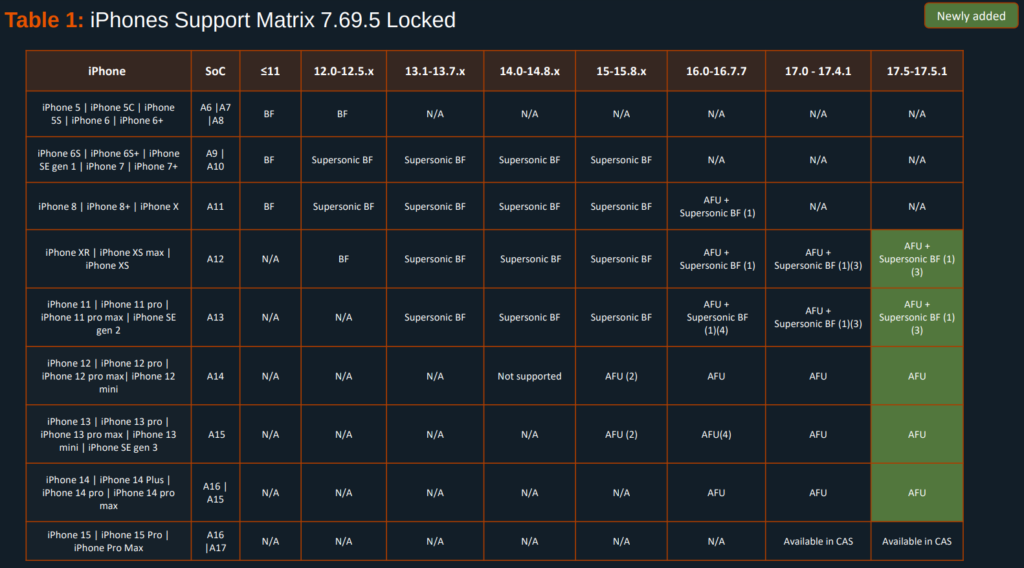

L’équipe GrapheneOS (une version renforcée d’Android) vient de publier des captures d’écran de la mise à jour de juillet de Cellebrite sur les capacités de déverrouillage de l’iPhone et d’Android.

404Media avait en effet noté qu’en avril dernier, l’éditeur israélien de solutions d’investigation informatique n’était pas parvenu à débloquer les derniers iPhone d’Apple et les Pixels de Google.

Sur iOS 17.1 à 17.3.1, la feuille estampillée 7.69.1 indiquait « À venir » pour la possibilité de déverrouiller les iPhone 12 à 14. Il a dit « dans la recherche » pour iPhone 15 exécutant iOS 17.x ainsi que tous les iPhones à partir de XR avec iOS 17.4.

Cependant, dans la mise à jour du 7.69.5 de juillet, ces mentions ont été remplacées par « AFU » pour iPhone XR à 14. L’iPhone 15 est séparé avec « Disponible en CAS », nous y reviendrons.

Cellebrite précise que AFU est l’acronyme de « Après le premier déverrouillage « , qu’Apple appelle également » Protégé jusqu’à la première authentification de l’utilisateur » (« Protection complète jusqu’à la première authentification de l’utilisateur » en français).

Ce terme fait référence à l’état des appareils qui ont été déverrouillés. au moins une fois » après avoir été mis sous tension. Ceci » permet aux outils de collecter des informations à partir de l’appareil « , comme » De nombreuses données sont transférées dans un mode différent après le premier déverrouillage de l’iPhone après le redémarrage » :

» En fait, l’iPhone est presque toujours en état AFU. La plupart des propriétaires d’iPhone ne redémarreront probablement pas leur téléphone pendant des jours ou des semaines. La plupart des gens n’éteignent pas leur téléphone après chaque utilisation, car cela signifierait le faire des dizaines, voire des centaines de fois par jour. »

Cellebrite bute sur le Secure Enclave, renforcé en 2020

» Pour accéder aux données utilisateur, le Secure Enclave couplé doit dériver la valeur d’entropie du code d’accès à partir du code d’accès utilisateur et de l’UID du Secure Enclave. Le code d’accès utilisateur ne peut pas être appris par des tentatives de déverrouillage à partir d’une source autre que le Secure Enclave couplé. Si la limite de tentatives est atteinte (par exemple 10 sur iPhone), le composant Secure Storage efface complètement les données protégées par le code d’accès. »Cellebrite trébuche également sur l’iPhone 15

Les tentatives de déverrouillage des iPhone 15 sont confiées à la division Cellebrite Advanced Services (CAS), qui offre aux forces de l’ordre un accès rapide et efficace aux données considérées comme inaccessibles » et a son « services avancés de déverrouillage et d’extraction « .

Avec dix laboratoires dans le monde, elle s’appuie sur l’expertise de professionnels de l’intelligence numérique. hautement qualifiés et certifiés, ainsi que des experts judiciaires « , avec une vaste expérience pour aider » contournez les systèmes de cryptage les plus complexes, grâce aux méthodes de pointe de la R&D de Cellebrite « .

Les iPhones déverrouillés sont accessibles en mode « FFS », pour « Système de fichiers complet « En criminalistique numérique, cela fait référence à la capacité d’extraire complètement ou même d’accéder à l’ensemble du système de fichiers », y compris les fichiers actifs, les fichiers supprimés, les fichiers système, les données d’application et les métadonnées « .

Cellebrite trébuche enfin sur le Google Pixel 6 (et plus) et GrapheneOS

Cellebrite ne pourrait toujours pas utiliser l’attaque par force brute sur les Google Pixel 6 et supérieurs, ainsi que sur GrapheneOS (à moins qu’il n’ait pas été mis à jour depuis 2022), comme c’était déjà le cas en avril dernier.

GrapheneOS précise en outre que, « Par défaut, un appareil GrapheneOS verrouillé revient automatiquement de AFU à BFU après 18 heures « , et resserrer sans cesse l’accès à ses terminaux :

» En février 2024, nous avons ajouté une nouvelle fonctionnalité permettant de désactiver le port USB-C dans le matériel. En mars 2024, nous avons défini le mode par défaut sur « Charger uniquement lorsque l’appareil est verrouillé, sauf avant le premier déverrouillage ». En juin 2024, nous avons augmenté le niveau de sécurité par défaut sur « Charger uniquement lorsque l’appareil est verrouillé », étendu notre protection USB au niveau logiciel, l’avons fusionnée avec la nouvelle fonctionnalité de protection matérielle et avons étendu la protection matérielle aux broches pogo de la tablette Pixel. Nous disposons désormais d’une protection extrêmement solide contre ces attaques basées sur USB. »

« Dans le futur proche « , GrapheneOS prévoit de prendre en charge l’ajout d’un code PIN comme deuxième facteur de déverrouillage par empreinte digitale, afin de » permettre aux utilisateurs d’ajouter une phrase secrète combinée à un code PIN secondaire et à un déverrouillage par empreinte digitale pour plus de commodité « .

Cependant, l’article d’Apple sur le Secure Enclave précise que les appareils commercialisés pour la première fois à partir de l’automne 2020 sont équipés d’un composant de stockage sécurisé de deuxième génération, qui ajoute « référentiels de compteurs sécurisés (…) en utilisant un protocole crypté et authentifié » :

» Pour accéder aux données utilisateur, le Secure Enclave couplé doit dériver la valeur d’entropie du code d’accès à partir du code d’accès utilisateur et de l’UID du Secure Enclave. Le code d’accès utilisateur ne peut pas être appris par des tentatives de déverrouillage à partir d’une source autre que le Secure Enclave couplé. Si la limite de tentatives est atteinte (par exemple 10 sur iPhone), le composant Secure Storage efface complètement les données protégées par le code d’accès. »

Cellebrite trébuche également sur l’iPhone 15

Les tentatives de déverrouillage des iPhone 15 sont confiées à la division Cellebrite Advanced Services (CAS), qui offre aux forces de l’ordre un accès rapide et efficace aux données considérées comme inaccessibles » et a son « services avancés de déverrouillage et d’extraction « .

Avec dix laboratoires dans le monde, elle s’appuie sur l’expertise de professionnels de l’intelligence numérique. hautement qualifiés et certifiés, ainsi que des experts judiciaires « , avec une vaste expérience pour aider » contournez les systèmes de cryptage les plus complexes, grâce aux méthodes de pointe de la R&D de Cellebrite « .

Les iPhones déverrouillés sont accessibles en mode « FFS », pour « Système de fichiers complet « En criminalistique numérique, cela fait référence à la capacité d’extraire complètement ou même d’accéder à l’ensemble du système de fichiers », y compris les fichiers actifs, les fichiers supprimés, les fichiers système, les données d’application et les métadonnées « .

Cellebrite trébuche enfin sur le Google Pixel 6 (et plus) et GrapheneOS

Cellebrite ne pourrait toujours pas utiliser l’attaque par force brute sur les Google Pixel 6 et supérieurs, ainsi que sur GrapheneOS (à moins qu’il n’ait pas été mis à jour depuis 2022), comme c’était déjà le cas en avril dernier.

GrapheneOS précise en outre que, « Par défaut, un appareil GrapheneOS verrouillé revient automatiquement de AFU à BFU après 18 heures « , et resserrer sans cesse l’accès à ses terminaux :

» En février 2024, nous avons ajouté une nouvelle fonctionnalité permettant de désactiver le port USB-C dans le matériel. En mars 2024, nous avons défini le mode par défaut sur « Charger uniquement lorsque l’appareil est verrouillé, sauf avant le premier déverrouillage ». En juin 2024, nous avons augmenté le niveau de sécurité par défaut sur « Charger uniquement lorsque l’appareil est verrouillé », étendu notre protection USB au niveau logiciel, l’avons fusionnée avec la nouvelle fonctionnalité de protection matérielle et avons étendu la protection matérielle aux broches pogo de la tablette Pixel. Nous disposons désormais d’une protection extrêmement solide contre ces attaques basées sur USB. »

« Dans le futur proche « , GrapheneOS prévoit de prendre en charge l’ajout d’un code PIN comme deuxième facteur de déverrouillage par empreinte digitale, afin de » permettre aux utilisateurs d’ajouter une phrase secrète combinée à un code PIN secondaire et à un déverrouillage par empreinte digitale pour plus de commodité « .